1. ARP Redirect 란?

Arp redirect란 arp spoofing의 한 종류입니다. arp spoofing이란 공격 대상이 통신하고자 하는 목적지의 MAC 주소를 공격자의 MAC 주소로 속여 패킷을 가로채는 공격 기법입니다. arp redirect는 공격자가 자신이 라우터라고 속여 외부로 나가는 패킷을 가로채는 공격 기법으로 공격자에게 라우터의 MAC 주소를 자신의 MAC 주소로 속여 외부로 나가는 패킷을 가로챕니다.

아래 그림은 이해하기 쉽게 ARP Redirect 공격 형태 흐름도를 그림으로 표현하였습니다.

1번 패킷 - ARP REPLY

FROM - AA:AA:AA:AA:AA:AA

TO - CC:CC:CC:CC:CC:CC

SENDER IP - 192.168.10.1

SOURCE MAC - BB:BB:BB:BB:BB:BB

2번 패킷 - 외부로 나가는 패킷

3번 패킷 - 도청 후 공격 대상이 정상적인 인터넷 사용이 가능하도록 패킷 릴레이

2 실습환경

공격 대상 - IP : 192.168.10.189, MAC : BC:5F:F4:34:14:f7

라우터 - IP : 192.168.10.1, MAC : 00:26:66:D5:E1:08

공격자 - IP : 192.168.10.150, MAC : 00:0C:29:9B:94:96

3. 실습 준비

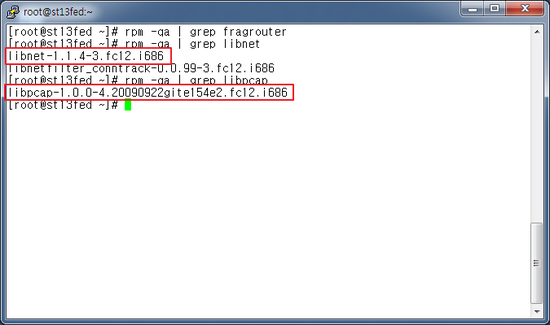

3.1 공격자 - fragrouter 설치

4 실습

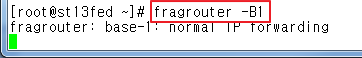

4.1 공격자 PC에서 fragrouter를 실행해 패킷 릴레이가 가능하도록 합니다.

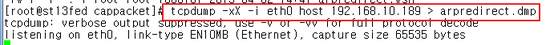

4.2 tcpdump를 이용하여 패킷을 캡처합니다

4.3 arp redirect 공격을 시작합니다!

4.4 arp reply 패킷을 캡처해서 분석해봤습니다.

|

Destination MAC Addr (6 bytes) |

||||

|

BC : 5F : F4 : 34 : 14 : F7 |

||||

|

Source MAC Addr (6 bytes) |

||||

|

00 : 0C : 29 : 9B : 94 : 96 |

||||

|

Type (2 bytes) |

||||

|

08 06 (IP) |

||||

|

H/W Type (2 bytes) |

Protocol Type (2 bytes) |

H/W Length (1 byte) |

Protocol Length (1 byte) |

OP (2 bytes) |

|

00 01 (Ethernet) |

08 00 (IPv4) |

06 (6 bytes) |

04 (4 bytes) |

00 02 (ARP reply) |

|

Source MAC Addr (6 bytes) |

Sender IP Addr (4 bytes) |

|||

|

00 : 0C : 29 : 9B : 94 : 96 |

c0 a8 0a 01 (192.168.10.1) |

|||

|

Destination MAC Addr (6 bytes) |

Target IP Addr (4 bytes) |

|||

|

BC : 5F : F4 : 34 : 14 : F7 |

C0 a8 0a bd (192.168.10.189) |

|||

패킷 유형은 arp reply로 공격 대상(192.168.10.189)에게 게이트웨이(192.168.10.1)의 MAC 주소가 00:0 C:29:9 B:94:96(공격자의 MAC 주소)이라고 알리고 있습니다

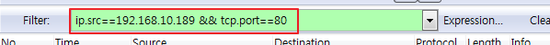

4.5 이번엔 공격 대상의 인터넷 사용을 스니핑 해봤습니다.

'CERTIFICATE' 카테고리의 다른 글

| [모의해킹] EP.06 : 터널링(Tunneling) (0) | 2019.10.01 |

|---|---|

| [모의해킹] EP.05 : DNS Spoofing (2) | 2019.09.24 |

| [모의해킹] EP.04 ICMP Redirect (0) | 2019.09.23 |

| [모의해킹] EP.03 : ARP Spoofing (0) | 2019.09.19 |

| [모의해킹] EP.01 : 스니핑- telnet (1) | 2019.09.17 |